Networkforensic

Threat hunting

Det første kendte Internet espionage

30 December 2018 - Blog Post # 709

Det første kendte og dokumenteret Internet espionage program

Mange snakker typisk om at Kina har

stjålet hele F-35 projektet. Men hvad

er egentelig det første kendte og dokumenteret version af Internet

hacking og Internet espionage ?

I 1981 og i forbindelse med det amerikanske rumfærge projekt.

Her frygtede det daværende USSR at projektet kunne bruges til at

bringe en dødlig last med hen over Moskva. USSR skulle indhente 13

års projekt. Det hurtigste var at stjæle det.

Dog blev det det dyrest og korteste rumfarts projekt USSR nogen

sinde indgik i.

Buran fløj kun i rummet i 3 timer, 25 minutter og 22 sekunder.

Men var på mange punkter langt bedre end det amerikanske rumfærge

program.

Hele historien er lang og på mange måder fascinerende. Men den bringer os jo videre til vores verden i dag. Fordi hvad har vi egenteligt lært i forhold til at sikre vores ting der bliver udviklet og gemt elektronisk ?

15 DDOS services taget ned af FBI

23 December 2018 - Blog Post # 708

DDOS service

Igennem mange år er julen bla. kendt for et kænpe spring i antallet

af DDOS attacks netop i jule dagene. Denne gang har FBI været pænt

fremsynet og

taget 15 af de største ned lige inden julen. Tænker at mange nu

kan game uforstyrret igennem julen.....

FBI jagter nu alle dem med en konto på en af disse DDOS services.

Måske nogen så får en extra julegave

Herfra happy gaming og godt nyt hacker år.....

iSCSI - Authentication None

14 December 2018 - Blog Post # 707

ISCSI

ISCSI

kan benyttes over et netværk typisk i forbindelse med remote

storage systemer. Default bliver dette opsat med Authentication

None. Det betyder man ikke behøver at logge ind for at få adgang til

et disk system.

Hvad kan der være i vejem med det ? Der er mange veje til domain

admin :-) Eller bare ens backup filer som eks

Hacking Team

CHAP

Eneste "sikrer" authentication mulighed er CHAP som også kan

crackes ret nemt. Selvom der benyttes CHAP skal dette ikke

direkte på et netværk uden beskyttelse som eks Ipsec eller vlans.

Det hele kan sniffes og filer kan hentes ud af trafikken. Filer kan

blive omskrevet "on the fly" osv. Men når man benytter CHAP kan

Authentication sekvensen sniffes. Denne kan som skrevet crackes med

hashcat.

Eavesdropping

Benyttes der et sted i transport laget eavesdropping. Så skal man

nok forvente at man har tabt på forhånd.

IDS rule frigivet

Der findes ikke noget frigivet eller IDS rules man kan købe

sig til, der finder når iscsi benyttes over usikre åbne kanaler. De

frigivet IDS her finder når der sker en Authentication None

eller en Authentication CHAP til eller fra ens

netværk.

Trojan Socks5systemz

10 December 2018 - Blog Post # 706

Socks5systemz

Dette er en del af et nyt trick som TrickBot benytter til at

installerer proxy systemer på inficeret hosts. I dette tilfælde

direkte på en Windows AD controller. For mig at se virker det meget

amatøragtigt at begynde at installerer denne form for proxy da den

"larmer" rigtig meget.

Listen af IDS rules jeg har frigivet til TrickBOT er efterhånden

meget pæn og mange aspekter af dette er identificeret. Derudover

kunne jeg i virkeligheden lave endnu flere til TrickBot, da

der findes rigtig meget man kan identificerer denne på. Men jeg

prøver et fokuserer på de nye ting som der ikke er laves noget til.

ET-PRO har også en enkelt IDS rule til Socks5systemz.

IDS rule frigivet

I store træk en PCRE IDS rule. Ikke baseret på HOST.

Listen af IDS Rules der trigger på TrickBot.

NF - TROJAN Socks5systemz Checkin

NF - Host name with IP address sending exe file

NF - Request for PNG file but sending binary file

NF - Generic - icanhazip.com IP lookup - Often used in malware

campaigns - Check host for unwanted software

NF - Trickbot Banking Malware - Network Collector Module

NF - IOC - Possible Cryptowall Ransomware - IP lookup -

myexternalip.com

NF - Trickbot Banking Malware - Network Collector Module - Data xfil

Flawed Ammyy RAT 1byte C&C Keep Alive Channel

02 December 2018 - Blog Post # 705

Keep Alive

Flawed Ammyy benytter en teknik hvor den holder forbindelse til

en inficeret host al den tid som hosten er tændt. Ofte sker der

perioder hvor der ikke sker en data transmision, så den benytter en

teknik hvor den sender 1 byte data til den inficeret host for at

holde forbindelsen. Den er tidligere set hvor den benytter

forskellige porte osv i forskellige kampanger.

Normat er dette ikke en type af trafik man vælger at lave detection

på alene, da meget i virkeligheden kan skabe denne type trafik.

Derfor er denne bundet sammen som en FlowBit Rule hvor flere ting

skal være kørt først, før end at Keep Alive trafikken bliver til en

Alert. Derfor køre denne rule med meget stor nøjegtighed.

IDS rule frigivet

Denne rule matcher også alle tidligerer kampanger. Ingen

falske positiver. Seneste kampange der er udsent er set

30-November-2018

XmlRPC as C2 Channel

10 November 2018 - Blog Post # 704

APT gruppe bruger XmlRPC com C2 kanal

Undersøgte et APT angreb fra 2012 og faldt over en interessant ting.

Den bruger en

teknik fra 1999 til at hente exe filer med POST commands

tilbage til den inficeret host som er b64 encoded. Det har virket i

18 år, mon ikke det er på tide at se efter denne type trafik ?

Må sige det er yderst effektivt, ingen gateway systemer kan resample

det, ingen IDS alert eller BRO alerts.

Malware flyver bare direkte igennem på tråden.

ALT kan køre frem

og tilbage via XML RPC. Sidder man i en SOC/SAC skal man kunne

spotte denne type trafik.

IDS rule frigivet

Jeg har lavet IDS flow bit rule der finder Useragent

der matcher og hvor der benyttes IP adresser i host. Trigger først

når der benyttes de rigtige commands fra serveren. og connection er

established fra serveren.

Denne kan godt give falske positiver men det er vigtigt man tjekker

filsen der bliver sendt (Denne skal samples)

sid:5026013 og sid:5026015

Major IDS Rule Update

03 November 2018 - Blog Post # 703

Rule clean up

Har foretaget en major rule clean up i mine frigivet IDS rules. Gået

fra 1346 tilbage til 847 frigivet IDS rules. Årsagen var at der var

mange IDS rules der kun kigger på domæne navne, hvilket jeg ikke er

tilhænger med mindre det er i en desideret incident hvor man netop

hunter DNS opslag imod bestemte domæner.

Væsentelige ændringer

-

Alle APT rules er fjernet såfremt de bygger på DNS.

-

Tilføjet mange IDS rules der bygger på information om kendte sinkholes

-

Tilføjet en del rules der bygger på kendte scannings locations

-

Tilføjet en del rules der bygger på kendte typer DDOS attacks.

-

Oprydning i forskellige kategorier herunder tags, SID ranges, classtypes mm.

Russian Government Cyber Activity Targeting Energy and Other Critical Infrastructure Sectors

26 Oktober 2018 - Blog Post # 702

SMB er stadig et problem !

I forbindelse med

Alert (TA18-074A) Slå det mig at man stadig anbefaler at lukke

for outbound SMB porte. Troede der var taget hånd om dette for mere

en 15 år siden. Som en bekendt skrev.."Det står på side 3 i

grønspætte bogen"

Er faktisk lidt måløs over at der stadig er nogen der tillader

det !!!!

OBS - Denne Alert er fra Marts 2018. Meget er derfor allerede

blokket mange steder. Men har i husket SMB porte ?

Anbefaling

Blok SMB i primeterfirewalls. Blok outbound SMB forbindelser imod

ikke trusted systemer via HOST firewalls.

Brug klient firewalls, server firewalls mm. SÆT GPO'er via AD der

forhindre alle forbindelser imod ikke Trusted file share systemer.

Man ønsker kun SMB imod det man truster og IKKE andet. Forresten

ønsker man det kun åbent hvis en hacker skal have frit spil til

rigtig mange forskellige angrebs typer.

IDS rule frigivet

Har nu lavet IDS rules der kigger på outbound SYN pakker

imod SMB porte og en IDS rules der kigger efter oprettet

forbindelser. Finder man disse så er det vist tid til omconfig af

hosts og ændringer i primeter firewalls.

OBS - De kan godt larme en del men så betyder det man skal rydde op

og ikke slå dem fra.

Powershell Empire i forbindelse med Trickbot

17 Oktober 2018 - Blog Post # 701

Powershell empire

Faldt over en malware kampange, hvor der bliver brugt powershell

empire i forbindelse med

Trickbot malware. Det må siges at være lidt nyt.

Powershell Empire er normalt et Pentest tool. Derudover benytter

de Major Hayden's icanhazip[.]com. Sidstnævente er ikke i sig selv

et malware site. Men benyttes af rigtig mange malware kampanger til

at få en outside IP adresse. Man bør derfor holde lidt øje med host

der benytter denne service.

Jeg må indrømme at Trickbot er yderst nem at identificerer.

IDS rule frigivet

Jeg har lavet IDS rules derf finder

Powershell Empire samt rules der finder icanhazip IP lookups. Må

sige at disse Trickbot malware kampanger lyser vældigt op ved brugen

af mine IDS Rules.

The Big Hack

04 Oktober 2018 - Blog Post # 700

Hvem kan stole på hvem ?

Tja det er nok det store spørgsmål. Kan vi stole på udstyr lavet i

US ? eller kan vi stole på udstyr lavet i Kina ?

Nu er der ikke kommet nogen IOC'er på noget af det her endnu...men

håber det kommer. Jeg kan kun anbefale meget kraftigt at man

læser artiklen igennem.

WinHTTP Web Proxy Auto-Discovery Service

02 Oktober 2018 - Blog Post # 699

Dårlig karma i Window 10

I forbindelse med en opgradering eller patchning i Windows

10 er det ikke længere muligt for brugerer med selv admin

rettigheder at stoppe for WinHTTP Web Proxy Auto-Discovery Service.

Denne service gør det bla. andet muligt at benytte wpad som der har været problemer med tidligere i forhold til Man In The Middel Attacks. Jeg følger selv en politk hvor denne service skal være slået fra på alle mine enheder, således at de ikke kan blive udsat for dette og det indebærer bla. at jeg stopper denne service. Microsoft indførte wpad således at der kunne laves automatisk proxy configurationer. Mange benytter ikke dette og det er startet som default på alle Windows maskiner siden 2000 / XP hvilket jeg finder meget tåbeligt.

Jeg finder bla i rigtig mange virksomheder at dette ikke er slået

fra og hvor WPAD heller ikke er opsat i infrastrukturen hvilket gør

deres pc'er til lettet mål.

Hvordan slår man det fra

Det kan kun gører med et reghack med følgende

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\WinHttpAutoProxySvc]

"Start"=dword:00000004

Du kan hente en zip fil med

reghacket

her - Udpak og kør filen med admin rettigheder genstart

herefter.

IDS rule frigivet

Jeg har lavet en POLICY IDS rule der spotter såfremt

WinHTTP Web Proxy Auto-Discovery Service kører fra en PC.

Stright up hacking

22 September 2018 - Blog Post # 698

Network forensics når det er bedst

I forbindelse med stor network forensic analyse af et

angreb imod en infrastruktur der er blevet godt og grundigt

hacket, har jeg lavet hele 11 nye IDS/IPS rules der kan benyttes. De

er bygget på baggrund af metodikker som har været benyttet i

angrebet. Angrebs metodikken er det jeg vil kalder for

Stright Up Hacking. Der har været

benyttet bla Metasploit, java exploits, Spear phishing, shell code,

SSH på unormale porte til data exfil osv osv.

Det er meningen at de skal supporterer de nuværende IDS rules jeg har lavet som faktisk var dem der gav flere alerts end en standard Talos SNORT rule set. som kun var istand til at detecte en eneste event. Så jeg kan klart anbefale at de nye rules benyttes.

SMB2 Target name....CIFS den total give away og manglende

OPSEC

I dette angreb har hackeren bevæget sig rundt bla ved hjælp

psexe.exe med connections udefra ind til hacket pc'er. Her har han

benyttet SMB2 for bla. tilgang til Microsoft default shares via PORT

445. Her kommer det "fede" man bør holde øje med. I Target Name står

der følgende cifs/199.x.x.x. hans IP adresse han kommer fra inklusiv

at der i NetBIOS computer name står hvad hans pc hedder. Det der bør

holdes øje med er derfor CIFS/IP-adresser der ikke ligger inden for

det net man normalt benytter.

Et display filter man kan benytte er følgende -

ntlmssp.ntlmv2_response.target_name

Hvem tillader dog SMB trafik i sin firewall til IP adresser

uden for ens eget net ?

Jeg kan da kun anbefale at man ikke tillader SMB af nogen form til

Internettet. Dette skal sættes som en GPO via AD eller lokale

security policys og på lokale firewalls samt på en primeter

firewall. Ved en undersøgelse at trafik fra Internettet der

bare er der, kan man se rigtig meget SMB trafik der kommer fra

private IP adresser. Så der må være rigtig mange derude der ikke

blokker for outbound SMB trafik. Dertil kan jeg kun anbefale man

køre nativ SMB3. Men det kan give mange problemer med ældre

systemer.

Frigivet IDS Rule

Der er frigivet 11 IDS rules. De er lagt ind imellem de nuværende og

ikke som en sepperat kategori, da de tilhører flere forskellige

kategorier. Da jeg forsøger at bygge mine IDS rules op omkring

metodikker frem for eks DNS som stinker big time, så vil de være

forbundet med falsk positiver, men give anledning til man rydder op

i sin infrastruktur frem for at slå disse fra.

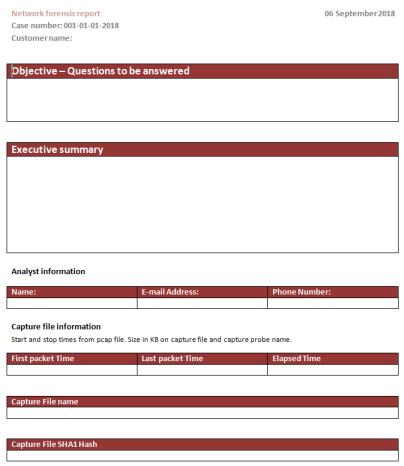

Network forensics report framework v1.1

06 September 2018 - Blog Post # 697

Network forensics report

I gennem mange år har jeg lavet network forensics reports og læst

lige så mange. Jeg syntes altid der mangler vital information i

disse. Derfor lavede jeg dette mini framework tilbage i 2015 således

at vigtig information blev husket medtaget hver gang.

Man kan benytte det såfremt man har lyst. Har lige opdateret det

en smule i forbindelse med SANS FOR572.

Det ligger som en DOCX file pakke i en zip fil.

Generic DNS Response 127.0.0.1

25 August 2018 - Blog Post # 696

Generic DNS Response for hunting

I forbindelse med cyber threat huntning benytter jeg en IDS rule der

ofte kan være med til at vise om noget allerede er kendt eller bare

sinkholed til IP 127.0.0.1. Denne IP en ind imellem benyttet af

admins for at gøre et domæne uskadeligt såfremt de ikke har et

sinkhole at pege denne hen på. Dette kan det også være sat til af

personen bag et ondsindet domæne, derfor er det en god ide at kigge

efter dem, da der kan ligge flere ting bag. Det kan også være et

domæne der har være brugt af malware og som ny peger på denne IP.

Derved er det nu muligt at spotte om en host kan være inficeret med

noget man ikke tidligere har set i sit miljø.

Kibana

I kibana kan man søge på answers:

127.0.0.1 I dette tilfælde

peger domænet på et XMRIG COINMINER domæne.

Frigivet IDS Rule

Denne IDS rule kigger på responses fra en ekstern DNS server til

egen DNS server hvor domænet peger på 127.0.0.1 hvilket er unormalt

da domænet derved ikke vil virker. SNORT loggen viser hvilket domæne

der er tale om

Apache Struts Remote Code Execution Vulnerability

25 August 2018 - Blog Post # 695

Kritisk sårbarhed man bør få fikset omgående

Normalt er det simpelt lige at scanne efter denne sårbarhed, men det

er ikke helt simpelt da man ikke lige kan tjekke hvilken version der

benyttes ved almindelige scanninger i forhold til

Apache Struts. Derfor bør man lytte til de forskellige

producenters anbefalinger.

Cisco er især ramt. Husk lige på at Equifax

blev hacket med en gammel Struts sårbarhed.

Exploit kode er frigivet

Forskellig POC er begyndt at dukke op.

https://github.com/hook-s3c/apache-struts2-PoC -

https://github.com/jiguang7/CVE-2018-11776

Frigivet IDS Rule

Forskellige IDS rules er begyndt at komme til live, dog skal man

holde sig fra dem der er frigivet via

Pastebin.

De virker simpelthen ikke. Har derfor lavet nogen der virker og som

ikke giver fejl.

Request for png ore jpg file but receiving exe files

8 Juli 2018 - Blog Post # 694

Gamle triks nu med lidt genkendelse

I årevis har folk der skriver malware benytte denne metode hvor de

sender hvad der ligner en png eller jpg fil men man vil modtage en

exe fil. Det gør de for at snyde ham der kun sidder og kigger efter

desideret exe filer på filnavne.

Det er helt klart forbundet med mistænkelig aktivitet såfremt dette

sker og er typisk en indikator på at nogen forsøger at "snyde" med

hvad de rent faktisk sender i virkeligheden. Derfor bør man altid

lige undersøge disse forhold såfremt dette sker og lige undersøge

exe filen der blev tilsendt. Når jeg ser dette giver det mig typisk

en følelse af, at det software (vendor) også vil bruge ufine metoder

andre steder. Derfor bruger jeg tid på at holde øje med hvad der

ellers bliver sendt ind og ud af systemer og hvortil. Både

ransomware, banking malware samt forskellige trojans benytter disse

metoder herunder

Trickbot.

Frigivet IDS Rule

Har frigivet nogle gamle IDS rules jeg selv har benytte rules der

kigger efter "png" og "jpg" filer hen over kendte http porte, men

hvor man modtager en velkendt exe fil. Man skal tage det for havd

nemlig en kendt indikator på at nogen forsøger at snyde. De er dog

pudset lidt af i forhold til Trickbot og deres metoder som primært.

Emotet / Trickbot Network Collector Module

01 Juli 2018 - Blog Post # 693

Trickbot Network Collector Module med nye data xfil triks

Der gik ikke lang tid før der kome nye data xfil objecter med i

deres Network Collector Module. Har tilføjet IDS rules til disse

også. Nu er passwords fra browsere bla med. De har det dog med at

benytte samme Polske Drop-data IP. Dog forstår jeg ikke

hvorfor al den trafik ikke er krypteret og ligger og ruller i klar

tekst, godt nok på lidt unormale http porte.

Anbefaling

Man kan med fordel blokke for al trafik til IP 188[.]124[.]167[.]132

i firewalls mm.Yderligere bør man blokke for adgangen til

www[.]myexternalip[.]com Domænet i sig selv er ikke

skadeligt men benyttes i forbindelse med trickbot. Den er også

tilbage i fra 3 Juli 2015 kendt for at være brugt til Cryptowall

Ransomware 3.0 dengang dog over http.

Dog tror jeg ikke der går længe før ip adressen forsvinder.

Frigivet IDS Rule

Har frigivet yderligere 3 IDS rules til samme Trickbot familie,

herunder deres drop-data IP, der stadig er meget aktiv.

Emotet - Trickbot - IcedID og Whoami

27 Juni 2018 - Blog Post # 692

Emotet banking malware.

Emotet er kendt for at kunne installere flere forskellige

banking trojans. Identifikation af disse er yderst ringe via IDS

systemer. Der er ikke engang identifikation af

Trickbot's nye Network Collector Module. Da jeg gik igang med at

teste kunne jeg dog finde mange gamle rules fra 2017 der slet ikke

er gældende mere, det var både i Talos og i ET-PRO rules, så her

trænger de til en mindre oprydning i deres rule sets.

Normalt bruger jeg ikke så lang tid (3 hele aftner) på at lave

identificering af trakik for at kunne lave IDS rules, men det har

krævet at jeg har måtte gennemgå rigtig mange pcap filer med

skadelig trafik for at kunne finde generalle træk i deres malware

kampanger. Det er rent faktisk lykkedes helt uden at benytte

IP adresser eller domæner som de elsker at skifte imellem og som jeg

hader at benytte i IDS rules, da det at besøge et domæne eller en IP

adresse

IKKE er

ensbetydende med at man behøver at være inficeret. Sidder man i en

SOC/SAC/CERT funktion ved man at det er et helvede at jagte

konstante falske positiver denne vej og i 99% af tilfældende kun er

en tidsrøver.

Især Trickbot benytter nogle teknikker der gør, at man ikke med det,

man kan betegne som standard valg af variabler til SNORT faktisk gør

at SNORT ikke kan identificere trafikken, uden det kræver en del

ændringer i konfigurations filer. Det snød mig denne gang. Derfor

måtte jeg se tilbage i IDS rules jeg har lavet for lang tid siden,

for lige at se hvordan jeg gjorde dengang.

Yderligere har jeg måtte benytte en del flowBit rules

for at få det til at lykkedes hver gang og flowbits rocks.

Alerts man forvente at finde er følgende:

NF - HTTP traffic on port 443 (POST)

NF - Bad TLD domain - top DNS query - Check domains

NF - Bad TLD domain - club DNS query - Check domains

NF - Trickbot Banking Malware - Network Collector Module

NF - Emotet Banking Malware - IcedID payload download

NF - Emotet Banking Malware - whoami lookup

MALWARE-CNC Win.Trojan.PandaZeus self-signed certificate exchange

OS-WINDOWS Microsoft Windows SMB remote code execution attempt

Frigivet IDS Rule

De frigivet IDS rules er testet for falske positiver i mere en 400GB

trafik, uden en eneste falsk positiv. Kommer disse vil jeg meget

gerne høre om dem. Jeg har desuden testet en del tilbage i tiden

frem til de nyeste malware kampanger fra i dag.

ZeroFont Attack sårbarhed i Kerio Connect

21 Juni 2018 - Blog Post # 691

Det er ikke kun Office 365 der er sårbar overfor ZeroFont

attacks

I forbindelse med publicering af sårbarheden

ZeroFont der ramte Office 365, så står Office 365 ikke alene.

Jeg har netop været i kontakt med Kerio (GFI) med dokumentation for

at Kerio Connect i seneste version 9.2.7 har denne sårbarhed. Dette

gælder sikkert også alle tidligere versioner. og sikkert også mange

andre typer systemer end Kerio og Office 365. Man skal ikke

undervurdere denne mulighed og det den gør muligt :-)

Angreb

Basalt kan man selv læse om teknikken bag angrebet, men det handler

om at benyttes følgende tag <span

style='font-size:0'> Det betyder at tekst bliver sat til nul

i størrelse og derved bliver ignoreret af SPAM engiens. Man kan så

skjule tekst med mere og her tænker jeg også scripting. Det vil

ramme dem der benytter sig af HTML i mail som jeg aldrig ville

anbefale nogen gør.

Det er hvad der blev sendt i HTML mailen og hvad en bruger

ikke vil se på et sårbart system.

Det er hvad en sårbar SPAM håndterings engine vil se. En

masse små bidder af tekst. Her ville det også bare blive vist som

teksten "Microsoft Security Team" når man ser dette i HTML

formateret mail.

Wireshark

Kigger jeg på angrebet set igennem Wireshark, så ser man

tydelig at, der skal benyttes flere tags for at få noget positivt ud

af dette angreb.

Frigivet IDS Rule

Denne rule ser på netop span style tagget som er nul. Modtages denne

form for mail via SMTP kan man spotte det med IDS. Køre det via

krypteret kanaler som eks SSMTP, skal det identificeres direkte som

en SPAM rule på serveren der kigger efter span rule tagget.og det

virker fint. Det virker også på en sårbar Kerio Connect server.

Bad TLD domains

18 Juni 2018 - Blog Post # 690

TLD domains man bør overveje at blokke

I 2016 skrev jeg om en liste af TLD'er man helt bør overveje at

blokke.

Krebs har netop skrevet og frigivet forskellige top 20 liste

hvor risikoen er helt på på 98.94% for at man besøger et domæne der

er relateret til malware i en eller anden form.

TOP 55 bad domains

Jeg frigiver her min egen top 55 liste over TLD'er man helt

bør undgå. Jeg ser hver dag malware der benytter sig af en af de her

TLD'er, det er alt fra APT kampanger til det gængse malware der

ruller rundt derude.

| *.accountants *.berlin *.bid *.bit *.blue *.camera *.cf *.click *.club *.company *.computer *.consulting *.country *.cricket *.date *.domains *.download *.enterprises |

*.gdn *.gq *.guru *.jetzt *.kim *.link *.loan *.men *.ml *.mom *.party *.pictures *.pink *.pw *.racing *.ren *.report *.review *.science |

*.futbol *.ga *.solutions *.space *.stream *.tk *.top *.trade *.travel *.vacations *.vip *.wang *.win *.work *.xin *.xyz *.zip |

Frigivet IDS Rule

Normalt er jeg ikke til DNS IDS rules, men siden det ligefrem bliver

eftrspurgt og ikke findes derude i frigivet format så

værsgod.......IDS Listen rummer nu alle de 55 domæner. (Happy

hunting)

APT Sofacy sinkhole

10 Juni 2018 - Blog Post # 689

Unit42's gennemgang af seneste Sofacy attack kampanger.

Det er her regeringer bør vågne lidt op især når de her er på spil.

Det er skræmmende så simpelt det er at foretage denne type angreb.

Læs mere her Spear phishing er og bliver nummer et i mange år

frem endnu, da mange ikke ved hvad der skal til for at beskytte bare

en lille smule. Og pil nu af med jamen vi skal træne vores

brugere...stilen. Det er simple policy enforcements der skal til og

i har ikke brug for en ny dims......

Bemærkning

Af alle dem jeg ser der skriver noget brugbart efterhånden derude om

angreb osv...så ligger Unit42 højt på listen over det er i

virkeligheden kan bruges til noget.

Frigivet IDS Rule

Ville have frigivet en IDs rule der kigger på domænet, men hader IDS

rules der kigger på domæner, da de altid sender en analytikker på en

vild jagt uden resultater. Det er ikke så brugbart som at kigge på

sinkholet der ligger bagved, som man får mere ud af i virkeligheden.

Denne gang er det et Google sinkhole.

Mail attacments IQY - Internet Query

26 Maj 2018 - Blog Post # 688

Mail attachments med iqy endelsen lader til at blive mere og

mere benyttet.

Faldt over en filtype, der lader til at blive populær som mail

attachments, og som er med til at give en meget lav detection rate.

Det er set i forbindelse med

FlawedAmmyy RAT. Det er faktiask første gang jeg ser denne

extension type blive benyttet i forbindelse med malware kampanger.

Den er lige nu sendt ud i million antal.....

Extension

IQY er ikke en normal extension man ser i et mail system. IQY bliver

genkendt af Microsoft Excell. Så snart man klikker på den vil den

basalt set hente indhold til Excell og execute dette. Den virker kun

såfremt det er en ASP server der levere indholdt.

Excell henter data

Så snart den er aktiveret vil Excell starte og har man ikke

blokkeret Excell i at hente externt indhold, får man nok et problem.

Klikker brugeren enable her, vil man se excell med vist herunder

"Getting Data..."

Her kan man eksempelvis lede i Kibana med følgende søgestreng, for

at se hvor mange gange at man ser Excell henter data.

useragent.keyword: "Microsoft Office

Protocol Discovery"

Mailsystemer

Jeg kan kraftigt anbefale at man tilføjer *.iqy til sit mail

attachment filter og sætter mails med denne type vedhæftet filer i

karentæne.

Frigivet IDS Rule

ET-PRO har frigivet en IDS rule til selve C&C forbindelsen fra

FlawedAmmyy RAT med sid:2025408

Der findes ikke nogen IDS rules der ser efter den User Agent som

benyttes af Microsoft Excell. Det har jeg frigivet her som en Policy

rule, fordi det ikke kan være ønsket at man tillader Microsoft

Excell at lave outbound connections på denne måde. Det kan klart

være forbundet med fejlkonfiguration af Office og såfremt man ser

denne trigger bør desuden tjekke de URLS der bliver tilgået. Virker

kun over HTTP PORTS.

DNS TXT Standard Query

22 Maj 2018 - Blog Post # 687

DNS TXT til tunneling eller data exfiltration

DNS TXT feltet har længe været misbrugt til forskellige formål.

Typisk er det kun mailservers der har behov for DNS TXT lookups

eller standard querys.

NXfilter

har bla. en funktion der forhindre

at lokale host får lov til at lave DNS TXT lookups, dette er for at

forhindre at dette bliver misbrugt til netop formål der ikke var

hensigten. I virkkeligheden kan dette også ske på eksempelvis A

eller CNAME osv. Dette var bare lige en af dem.

Frigivet IDS Rule

Jeg har lavet en IDS rule der kigger på DNS TXT standard queryes,

når disse ikke kommer fra netop SMTP (Mail servers) Kræver man har

diffineret sin $SMTP_SERVERS variabel i SNORT.conf.

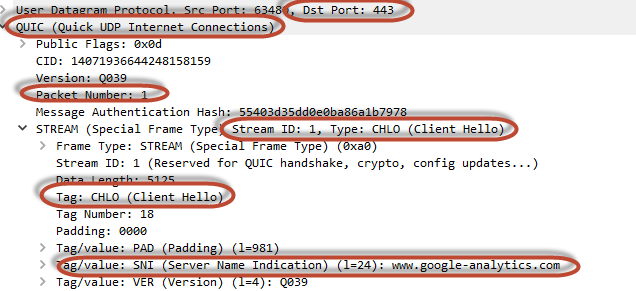

QUIC Protocol

27 April 2018 - Blog Post # 686

QUIC - Quick UDP Internet Connections

Faldt forleden dag faldt jeg over outbound UDP trafik på port 443. Ved nærmere

gennemgang viser det sig at være Googels "nye" (fra 2012)

experimental protocol QUIC. Denne kan man slå til i Chrome og findes

pt ikke i Firefox eller Internet explorer. Denne trafik kom fra

en iphone telefon. Jeg har ikke set denne type trafik fra klienter

uden en installeret Chrome browser hvor det har været slået til.

Der findes masser man kan læse på Internettet om QUIC, om hvordan den virker i forhold til normale https krypteret TCP forbindelser osv. Den virker ummidelbart klart hurtigere. Men bliv ikke forbavset hvis du slår den til, de primære domæner er til marketing, hvilket betyder at de hurtigerer kan målrettet adds til dig. Jeg har aldrig personligt været tilhænger af en browser, der er skabt af et marketings firma, der lever af adds der i virkiligheden skal bruges imod mig. Men det er helt klart en protokol type jeg syntes er fint strikket sammen og som nok skal finde indpas på Internettet. Den efterlader ikke mange muligheder til at man kan snage i trafikken. Dog er der stadig lidt metadata der kan bruges i Client Hello og src og dst ip.

Nogle af de domæner jeg primært så den blev brugt til:

gstatic.com

google.com

googleapis.com

doubleclick.net

ytimg.com

ggpht.com

google-analytics.com

youtube.com

Bekymringer

I dag findes der omkring 160.000 web-sites derude der understøtter

QUIC. Hvilket ikke er så mange endnu. Dog har jeg nogle bekymringer

pt. der får mig til at være lidt tilbageholdne i forhold til QUIC

protokollen.

Der findes ikke mange værktøjer derude, der pt forstår denne protokol. Dette gælder især for sikkerheds relateret produkter. Det eneste jeg lige kender der kan bruges til analyse er Wireshark og Caploader. Så er det faktisk kun til at kunne læse Client Hello, resten i QUIC er krypteret. Det betyder at IDS / Proxies kan bypasses nemt. Hertil kommer der typisk en lang række at nye risici så som Port-based QUIC Masquerading, Side channels and Scrambling, Fragmentation Attacks, Protocol-Embedded stego, Implementation flaws, Easy data exfiltrationn osv..... Der er heller ikke kendte eksempler endnu, på at det har været brugt målrettet i malware men det kommer helt sikkert. Og det eneste sted trafikken kan dekrypteres pt er på hosten selv.

Firewalls

Såfremt du vil slå QUIC helt ned i din firewall, er det nok at

droppe UDP på port 443 outbound. Det bevirker dog at ens Chrome

browser bliver meget langsom såfremt QUIC er slået til i denne.

Chrome

Åben en ny tab i Chrome. indtast chrome://flags/ søg

efter QUIC og sæt denne til Enabled. Genstart din browser. QUIC er

nu aktiv i din browser.

Wireshark display filter

((ip.proto == 17) && (udp.dstport ==

443)) && (quic.tag == "CHLO")

Mere information herfra

https://www.chromium.org/quic

PDF Slides

slides-98-edu-sessf-quic-tutorial-00.pdf

us-16-Pearce-HTTP2-&-QUIC-Teaching-Good-Protocols-To-Do-Bad-Things.pdf

Frigivet IDS Rule

Jeg har lavet en IDS rule der kigger på outbound UDP trafik på port

443 med typisk QUIC tags, der gør at man i loggen kan se domænet der

bliver oprettet QUIC forbindelse til. Yderligere har jeg tilføjet de

typisk google domæner således at den ikke trigger helt vildt hele

tiden. Jeg vil kalde denne IDS rule for experimental.

OBS ! - De IDS rules der ligger fra Talos og ET-PRO

omkring QUIC lader ikke til at virker.

Cisco Smart Install

19 April 2018 - Blog Post # 685

Cisco Smart Install bliver udnyttet..

Jeg ser scanninger imod port TCP 4786. Der er stadig jagt på

denne åbenbart. SHODAN siger 165.000 systemer tilgængelige fra

Internettet.

US-CERT har frigivet IDS Rules. Cisco smart install har været

udnyttet siden september 2017. Så har man ikke mitigeret denne her

skal man nok forvente at man skal ligge helt ny firmware på sine

enheder, da man temmelig sikkert allerede er poppet. Man kan hurtigt

tjekke om man har en amerikansk flag når man logger på sin enhed.

US-CERT har frigivet i forbindelse og relation til APT -

GRIZZLY STEPPE. Dem har jeg helt tilbage til December 2016 haft

frigivet IDS rules til.

Mere information herfra

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180409-smi

Anbefalet kilde

https://www.us-cert.gov/ncas/alerts/TA18-106A

https://thehackernews.com/2018/04/hacking-cisco-smart-install.html

https://thehackernews.com/2018/04/cisco-switches-hacking.html

Frigivet IDS Rule

Har omskrevet den frigivet IDS rules fra US-CERT en smule så den

bare passer ind i mit system.

EITest Botnet takedown

15 April 2018 - Blog Post # 684

Researchers fra Abuse.ch, BrillantIT, og Proofpoint

sinkholer 52.000 inficeret servers.

Må sige det er smukt arbejde. Denne type arbejde er noget der

betyder noget for sikkerheden på internettet.

Mere information herfra

https://www.bleepingcomputer.com/news/security/researchers-take-down-network-of-52-000-infected-servers-distributing-malware/

Anbefalet kilde

https://www.proofpoint.com/us/threat-insight/post/eitest-sinkholing-oldest-infection-chain

Frigivet IDS Rule

Jeg lavede helt tilbage i 2015 IDS rules der netop ser på trafik til

de kendte sinkhole der benyttes som også omfatter EITest.. Jeg

vil kraftigt anbefale at såfremt de trigger at man undersøger

endpoints for om de er inficeret.

Low and Slow password spray attacks

28 Marts 2018 - Blog Post # 683

Attacks er målrettet især imod mail systemer

Mange får i dag hostet ders mailsystemer af 3 part. Det er ikke som

tidligere hvor der sidder en admin på systemet og følger med i logs.

Mange følger derfor ofte ikke med mere i logon forsøg der kun lige

der kun lige sker 1 eller 2 gange imod en enkelt bruger fra samme IP

adresse udefra. Dem der bliver hårdest ramt er dem uden 2 faktor

godkendelse. Ser desværre også mange der så også bruger deres mobil

telefon til 2 faktor godkendelse. Det er helt "NO GO" for typisk

bliver der tilladt sync imod mobil telefoner uden 2 faktor

godkendelse. Man kan ikke stole på mobilenheder og slet ikke når man

ikke benytter en managent løsning på disse som det bare minimum.

Ser dagligt hvor meget skrammel der bliver installeret af brugerne selv på disse enheder...det er vildt hamrende skræmmende. Sågår personer der arbejder med IT-sikkerhed installere junk i spandevis på disse. De burde få fjernet dere IT-Sikkerheds titel lige med det samme.

Mail er ofte kilde til de vigtigste oplysninger en

virksomhed ligger inde med.

At gå målrette efter mailsystemer giver rigtig god mening for en

angriber. Mange virksomheder har store mængder kunde data, med

kotrakt forhandlinger og tilbud og meget meget mere liggende i disse

systemer, som er det bedste og mest saftige en angriber kan få

adgang til og det er hammer nemt med jackpot næsten ved hvert

angreb. Med de nye tider med mailsystemer der bliver hostet uden for

mange der ser i logs, hvis det overhovedet er opsat, så er det

genstand for rigtig meget data tab En angriber bare kan opsætte

forwards på mails eller så simpelt som at opsætte en thunderbird med

sync imod mail systemet, og derved kan tømme mailbokse på meget kort

tid uden der bliver lagt mærke til det.

Det sker hele tiden og hver dag.

US-CERT har frigivet TA18-086A

Man kan med fordel læse denne alert. Det er dejligt at se at de også

reagerer nu.

https://www.us-cert.gov/ncas/alerts/TA18-086A

Hvor mange angriber

Tæller over 1542 forskellige IP adresser der foretager / har

foretaget Low and slow attacks over en 2 måneder periode imod mit

eget mailsystem.

Har

frigivet listen med IP adresser her.

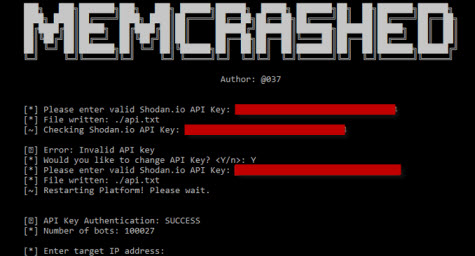

Memcrashed DDoS Exploit Tool

08 Marts 2018 - Blog Post # 682

Klassisk eksempel på man ikke skal være på en SHODAN liste

Må sige at det her er et klassisk eksempel på man

ikke skal lade

sine IP adresser scanne af SHODAN.

I forbindelse med at memcached servers nu er det nye

sort, der kan

udnyttes i forhold til DDOS attacks er der frigivet flere tools og

et af dem har

API adgang til SHODAN, således at man kan hente de seneste IP

adresser fra hele verden man kan misbruge til DDOS attacks.

FLOT..... Et

andet

tool indeholder en

liste med ca 17.000 IP-adresser der kan angribes.

Validering af denne liste

Efter en hurtig validering af listen med de 17.000 IP-adresser og så er

det tal i virkeligheden 16.191 adresser med åben memcached servers.

13 af disse IP-adresser er danske. Yderligere skal man så lige huske

at fjerne alle IP-adresser der tilhøre Rapid 7 Labs. Enten benytter

de memcached servers eller de er plantet med vilje, så de kan følge

når nogen forsøger at misbruge listen. Her er det jo nemt at aflæse

målet for et angreb. Listen fra SHODAN indeholer lige nu omkring

93.000 valide targets (på TCP som ikke kan spoofes)

Valideret liste

uden Rapid 7 labs

Anbefaling

Patch jeres servers, Deny TCP og UDP port 11211, Deny SHODAN

scanninger og beskyt jer selv. Hent min frigivet liste over

SHODAN scanners her.

Brug heller ikke deres attacks tools. Det er ren chikane og

ulovligt.

IDS Rules

Allerede frigivet d 03-03-2018

SHODAN IDS Rules opdateret

05 Marts 2018 - Blog Post # 681

SHODAN scanner fra nye IP adresser

Kan kun anbefale man blokker for IP adresser der tilhøre SHODAN.

Man kan hente listen

her

Tjek SANS liste ud her

https://isc.sans.edu/api/threatlist/shodan/

IDS rules er opdateret.

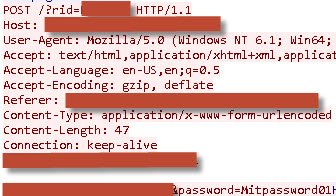

Gophish - Phishing Framework

25 Februar 2018 - Blog Post # 680

Open-Source Phishing Framework

GoPhish er et

yderst nice tool til at håndterer phishing kampanger. I forbindelse

med test af dette tool bemærkede jeg, at de IDS rules der skulle

have identificeret dette, slet ikke passer på virkeligheden, langt

fra vil jeg enda tillade mig at sige.

Gophish kan benytte flere protokoller og benyttes der velkendt HTTP

er det nemt at spotte og bruges der HTTPS er det "Goodbye" Dog

vil opsætningen kræve en smule mere arbejde såfremt det skal kører

over HTTPS. Men ikke noget uoverkommeligt. Har testet denne del også

og det virker yderst smukt.. Kan kun anbefale det til træning af

ansatte i virksomheder. Man behøver ikke betale en bondegård for

dette, som man skal nogen steder.

Super nice tool

IDS Rule frigivet

Jeg har frigivet 2 IDS Rules. Den ene spotter trackeren og

den anden holder øje med og brugerne foretager post af data som

brugernavn og password. Tracker rulen tror jeg kan give falske

positiver. Her er det vigtigt man lige tjekke packet loggen for

indhold. Disse rules virker også kun såfremt der benyttes

HTTP. Bruges der HTTPS trigger disse rules ikke.

Mig bekendt er det de eneste publiceret IDS rules der virker.

Hverken Talos eller ET's rules virker. Dem kan man ikke stole på i

dette tilfælde.

TOR-Browser Detection

19 Februar 2018 - Blog Post # 679

TOR-Browser detection

Skrev om hvordan man kunne finde hosts der benytter sig af en

TOR-Browser på ens netværk 10 December 2017.

Når man benytter en (darkweb browser - ikke mine ord) som en

TOR-Browser og ønsker at være 100% anonym, så er det ikke

ummidelbart godt, at hosts der benytter det er så nemme at

identificere.

Man behøver bare at vende sig imod hosten for at se hvad der sker på

denne, når den er identificeret. Dog burde trafikken stadig være

krypteret, såfremt den ikke har været en tur igennem et "Man in the

middel modul" på sin vej igennem Internettet. Dette kan man som

bruger sjældent styre selv.

TOR-Browser v 7.5

V7.5 er den seneste TOR-Browser og i denne har de ændret en del i

hvordan de foretager NAT check. Dette er muligvis sket i forbindelse

med at jeg publicerede IDS Rules til identificering sidst. Disse

rules var meget vidt omkring. I den seneste version er der igen

nogle fejl jeg kan udnytte til identificering. Man kan håbe på...at

de en dag gør det rigtigt.

![]()

IDS Rule frigivet

De frigivet IDS rules krævede dog lidt FlowBits.

TOR-Browseren bliver igen spottet hver gang den starter op. Det

krævede dog en del forsøg at få den til at ramme 100% hver gang uden

falske positiver. Så efter min mening kan de bruges med stor

nøjeagtighed, har selv testet op imod 300Gb trafik ingen falske

positiver.

Exploit udnøtter Bitmessage

17 Februar 2018 - Blog Post # 678

P2P Bitmessage misbruges.

Bitmessage er

en P2P krypteret messenger der kan intigreres ind i TOR og

forskellige Bitcoin systemer. Det

misbruges pt til at stjæle Bitcoins og til at installere en

remote shell på systemer der benytter V0.6.2. Man kan ikke se at man

bliver ramt og man mister temmelig sikkert sine coins. Det virker på

Windows, Mac og Linux.

Det er en sjovt lille messenger system, der kan skjules pænt godt på

Internettet. Ville nok ikke tilladet det på mit eget netværk.

IDS Rule frigivet

Rules til genkeldelse af en sårbar version samt DNS opslag imod

bootstrap domænet, som også viser porten Bitmessage vil benytte og

en general IDS rule for at identificere om BitMessage bliver benytte

på ens netværk er frigivet.

![]()

I Elsa kan man eks søge bagud med følgende søgestreng på domænet. Så

kan man søge månedesvis af trafik igennem på sekunder.

class=BRO_DNS dstport="53"

hostname="bitmessage.org"

Covert channels med x509 certifikater

07 Februar 2018 - Blog Post # 677

Covert Channel til data xfiltration eller data infiltration

Hos

Fidilis har de beskrevet hvordan data payloads i pakkerne i

certifikat udvekslingen kan fyldes med "forkert data" . Ydermere kan

de fyldes meget op, da der ikke findes en topgrænse i følge RFC

standarden. Dog har Windows selv lagt en begrænsning ind. Men det

betyder i virkeligheden bare at der skal flere pakker til på en

Windows host for at få det samme igennem.

Se demo her

Jeg er helt vild med denne form for covert channel, da det er så

nemt at smide direket ind igennem de fleste sikkerhed systemer og

stort set igen opdager dem. Selv jeg kunne blive snydt af det her.

Jeg er overbevist om at der finde mange af denne type covert

channels, vi slet ikke har opdaget endnu, som sikkert misbruges for

vildt derude.

IDS Rule frigivet

De frigivet rules krævede en smule omskrivning for at få dem til at

passe på den frigivet pcap fil. Det er testet og valideret her og

virker. Det er tunge IDS rules da de kigger på alle net og alle

porte.

mail domain injection spoofing og XSS

03 Februar 2018 - Blog Post # 676

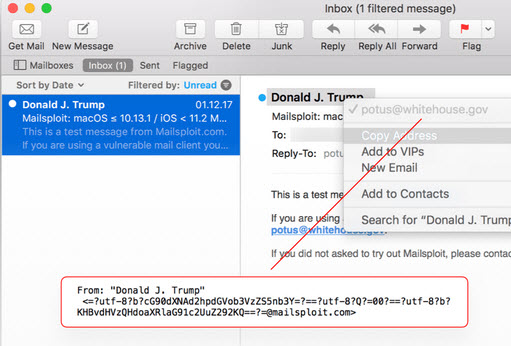

Spoofing der kan snyde SPF, DKIM og DEMARC

På

mailsploit har de publiceret en metode der kan snyde DKIM,DEMARC

og SPF. Det er i virkeligheden ikke bypass, men en metode der gør at

From kan spoofes uden brugeren ummidelbart kan se det. Men det gør

også at det bliver nemt at snyde brugeren, da brugerne aldrig tjekke

afsender domæner i mail headers. Dog vil jeg sige at det stadig er

nemt at validere afsender domænet. Derudover er det muligt at

foretage XSS attacks via From feldtet. Dette er især meget

risikofyldte såfremt man benytter web-mail over https.

Man må ikke undervurderer disse former for sårbarheder. Man behøver bare at tænke ca 10 år tilbage, så kan man sikkert huske hvor meget man kæmpede med denne form for spoofing. Det var gyldene dage for phishing og SPAM.

IDS Rule frigivet

Igen er der ikke noget derude der ser efter denne form for e-mail

spoofng og XSS forsøg. Har frigivet en IDS der kigger på typisk SMTP

porte. Bemærk at sendes der over krypteret porte som eks SMTPS

trigger de ikke.

Microsoft AD Certutil misbruges af malware

22 Januar 2018 - Blog Post # 675

Certutil

Certutil er et Microsoft command-line program der benyttes af

bla Microsoft AD Certificate Services. Det findes også på klienter

fra Windows XP og op.

På

carnal0wnage har de beskrevet hvordan det kan bruges til at

downloade filer med meget nemt. Certutil indeholder mange funktioner

heriblandt encode og decode samt muligheden for at splitte filer under

download. Lige noget som malware skribenter ønsker. Senest bliver

dette misbrugt i en

målrettet malware kampange imod Italienske myndigheder, ISP'er

og banker. (Glæder mig iøvrigt til at se hvilken ATP gruppe der får

denne)

Certutil bliver brugt til at hente payloads via nogle php sider. Hver gang nogen forsøger at udnytte en funktion af denne type, gør de de ofte på en måde der er unormal eller ved at prøve at skjule ting som bla kode i javascripts osv. Jeg har testet en del på Certutil, da jeg så dette misbrug. Certutil bliver i 99,9% af alle tilfælde kun brugt til at hente certifikater med endelsen .crl, det gør jo at når man så ser at denne util lige pludselig tilgår php sider eller andet så er der noget lumsk igang, hvliket gør den mere synlig i den virkelige verden.

User-Agent

I malware kampangen henter de payloads ned via HTTP med

certutil. Her er det nemt at finde User-Agents og endnu nemmerer når

den ikke henter certifikater eller foretager valideringer på disse.

Certutil kan også hente filer ned via HTTPS eller LDAP. Det store

problem er vel at, Certutil kan hente hvad som helst ned via

HTTP,HTTPS og LDAP. Her burde den nok være mere låst ned til hvad

der egentelig var formålet med den, nemlig certifikat valideringer.

Man skal ikke være blind for at det typisk er på AD controllerer /

Certifikat servere at dette sker.

Test af certutil hvor jeg henter en zip fil fra dette web-site

Identificeringer

Benytter man eks

Security onion er det yderst nemt lige at tjekke

hvad der er hentet ned med denne User-Agent. Det tog mig under 3

sekunder at søge over 1 månedes trafik igennem. Sjovt nok var de kun

de tests jeg selv har lavet der viste denne User-Agent, ellers er det

også ret usædvanligt at man vil se denne user-agent tilgå

internettet da trafikken typisk er lokal. Det er de færreste

brugerer der selv tjekker certifikater og revocation lists

information med

certutil.

Benyt denne søgning i ELSA

CertUtil URL Agent

class:BRO_HTTP user_agent="CertUtil URL Agent"

Domæner

Domæner er iøvrigt

sinkholet til omtalte malware kampange, men man bør lige selv tjekke

om man har opslag til disse domæner bagud i tiden. Er du på listen over

mulige ofre

bør man især tjekke. Ved dog ikke hvor mange af dem der også er i

Danmark. Man kan også få sine data udleveret GRATIS såfremt man er på

listen.

IDS Rule frigivet

Da jeg ikke kan finde noget der omhandler certutil, har jeg frigivet

en IDS rule der ser på om der bliver hentet indhold, der ikke er fra

Microsoft og som ikke er en crl fil. Har testet den på 300GB trafik,

ingen falske positiver endnu.

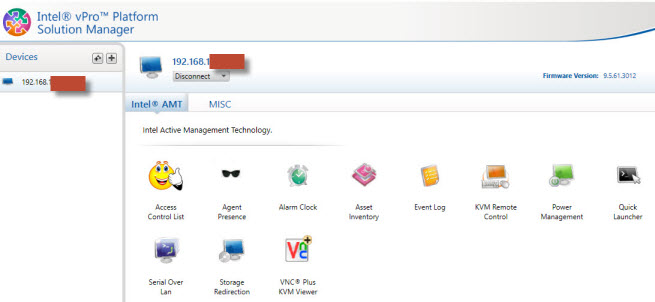

Intel(R) Active Management Technology - vPro

15 Januar 2018 - Blog Post # 674

Intel vPro

F-Secure gjorde forleden dag opmærksom på et default password

"admin" i forbindelse med konfiguration af Vpro på Intel bundkort.

Rigtig mange virksomheder benytter typisk bundkort med netop vPro.

Problemet ligger i følge F-Secure at man kan tilgå Ctrl -p under

boot og ændre configuration og aktivere denne vPro chippen således

at man kan tilgå en pc remote fra (Kun fra samme netværks segment)

Min egen test

Jeg har testet dette og det er rigtigt at dette kan tilgås, MEN, man

skal først ind i BIOS og aktivere selve chippen således at remote

control eks overhovedt bliver mulig. Men kan man også det og BIOS

password ikke er sat for at forhindre netop at dette bliver

muligt....kan det hele ske.

Platform Solution Manager

Der er rigtig mange muligheder i PSM (vPro). Det er et fantastisk

værktøj og ville ønske jeg selv havde dette da jeg selv var netværks

administratorfor mere ned 18 år siden. Tilgang kan ske helt uden om

lokale firewalls. Billedet herunder viser også en Wireshark capture

mens man tilgår Vpro chippen. Bemærk ikke en eneste pakke bliver

vist opsamlet af Wireshark og lokale firewall bliver HELT bypasset.

Det er bla andet muligt med skeduleret opstart af slukket systemer.

IDE-Redirection giver adgang til load af egne ISO images. Quick

launcher kan kører filer med argumenter direkte på systemet. Sidst

nævnte frygter jeg nok mest. Tilgang direkte med VNC.

Såfremt en sårbarhed bliver opdaget i web serveren (Vist herunder)

således at det bliver muligt at tilføje eks admin brugerer så er det

mildes talt et helvede man står overfor. Den er ikke mulig at fikse

selv eller lige patche, da det er en del af firmwaren på hardware og

skal patches som en BIOS opgradering.

Min egen holdning

Jeg ville ikke benytte det og heller ikke på serverer. Det

skal så lidt til før det kan gå rigtig galt. Hvem ønsker at ALLE kan

tilgå en web-server der ligger direkte på hardwaren, der eks er

meget sværd patche såfremt der er sikkerheds hul i denne. Sidst

nævnte har allerede været sket. Dette fremgår at IDS rules fra

ET-PRO.

Jeg kan godt se det måske har en berettigelse for nogen at have

dette system kørende, men jeg kan simpelthen bare ikke komme i tanke

om nogen !!! Jeg tror at såfremt jeg skulle vælge vil jeg nok langt

hellere have en løsning som ILO jeg kunne segmenterer væk. Så ville

der også kun være tale om server systemer. Vpro på alle klienter i

aktivt kørende stand ville få mig til at sove dårligt om

natten....der er for meget sneaky ting over det.

Anbefaling

Set BIOS password således at tilgang til funktioner ikke bliver

mulig såfremt du ikke skal bruget Intel AMT Control eller Intel (R)

Smart Connect Technology hold dem "Disabled" Skift MEBx Login til et

andet password end admin. SKAL det virkelig virkelig benyttes,

findes der en lang række best pratice man bør følge.

Scan dit netværk med eks nmap med følgende command: Tjek systemer

med åbne porte. (Porte

er hardcode og kan ikke ændres)

nmap -T4

-p623,664,5900,16992,16993,16994,16995 -Pn <IP-RANGE>

IDS Rules frigivet

Jeg har friget nogle IDS rules der ser på tilgang og login så længe

der er tale om de ukrypteret SSL funktioner. Kunne også godt lave

disse på SSL (overvejer det stadig) Tvivler på en hacker der har

travlt med at slå dette til lige får det til at spille på 2 minutter

med opsætning af SSL.

Problemet med IDS rules er også at det kommer meget an på hvor i dit

netværk at IDS sensoren er opsat om disse rules overhovedet vil

trigger. De fleste opsætter disse eks foran eller lige bagved en

firewalll/router. Da vPro kun virke på lokale segmenter (såfremt jeg

har forstået det rigtigt) Er det sikkert de færreste der vil se

disse IDS rules trigger.

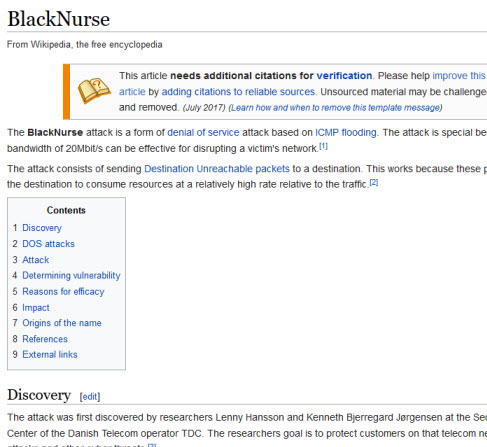

Blacknurse Attack anno 2018

2 Januar 2018 - Blog Post # 673

Blacknurse attack nu på Wikipidia

10 November 2016 publicerede vi information om det vi kalder for

blacknurse attack

i dag. Nogen kunne i starten ikke se hvad det i virkeligheden

handlede om og forstod slet ikke angrebstypen og hvor problemet lå.

Set i bakspejlet så forstod de store hardware producenter godt denne

problemstilling og fik da også sendt patches ud til deres systemer

og selvom Blacknurse aldrig fik en CVE blev den alligevel modtaget

fint som et stort problem.

Det var et problem der lå i rigtig mange typer enheder og nogen jeg

stadig løber ind i den dag i dag. Grunden til fejlen lå i

virkeligheden i hardware delen på flere producenter mange af disse

kan den dag i dag ikke tilrettes, men er blevet ertsattet af nye

hardware modeller. Så findes problemet stadig derude...ja i høj

grad.

Jeg føler mig ret overbevist om at networkforensics af

netværkstrafik altid betaler sig godt tilbage og som stadig er en

overset teknik i rigtig mange virksomheder.

Man kan i dag læse om blacknurse angreb på

Wikipidia.

Blog posts

Alt hvad jeg har skrevet om igennem 2018

_(cropped).JPEG)